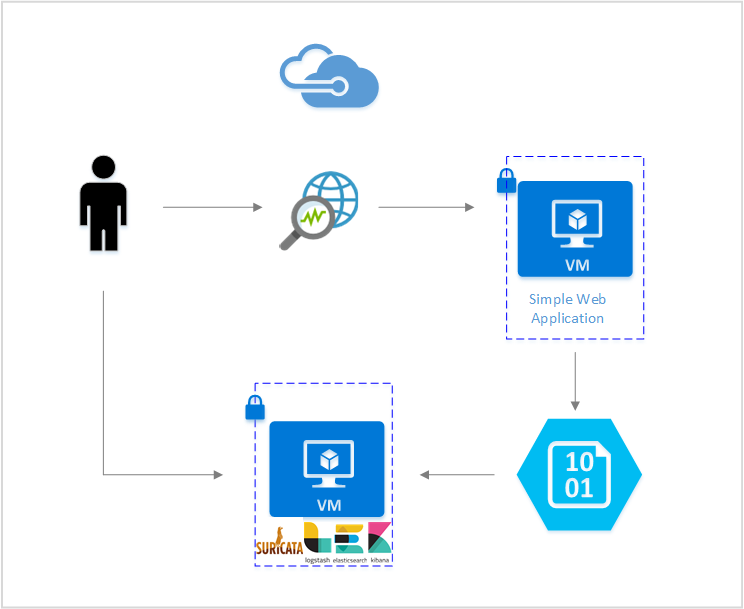

اختراق الأجهزة عن طريق IP Address وإثبات أنه يمكن الاختراق عن طريقه لكن بعدة شروط 🚀 لا تنسَ عمل لايك للصفحة ومتابعتها أول بأول فقد عدنا للعمل من جديد... | By S77 | Facebook

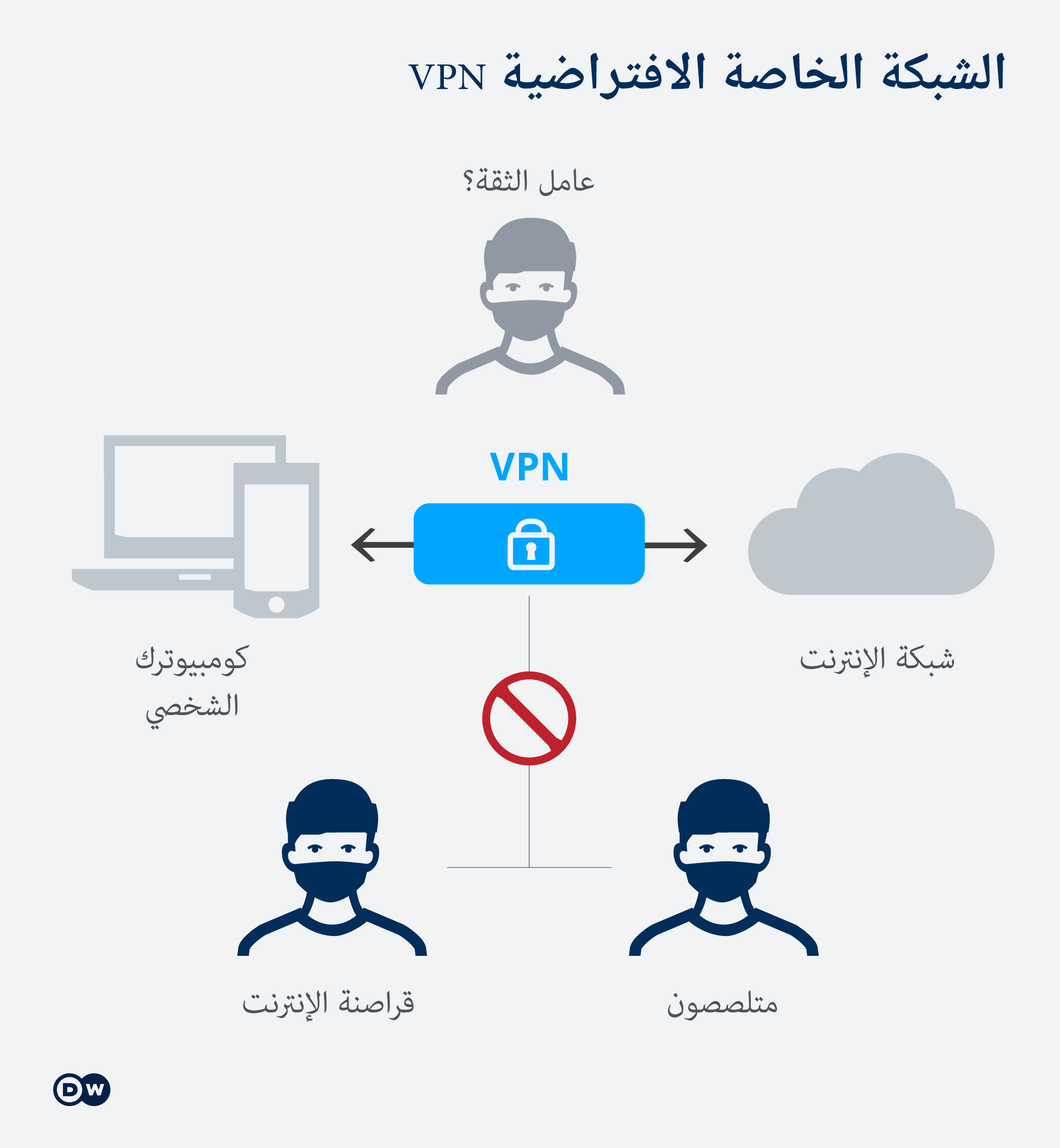

شبكات الإنترنت الافتراضية الخاصة لتجنب الرقابة.. هل هي آمنة بالفعل؟ | علوم وتكنولوجيا | آخر الاكتشافات والدراسات من DW عربية | DW | 20.03.2021